Tech en Educación

(9 minutos de lectura) En el panorama educativo contemporáneo, la tecnología desempeña un papel cada vez más crucial, revolucionando no sólo la forma en que los estudiantes aprenden, sino también la forma en que los educadores enseñan. A medida que nos adaptamos a un mundo conectado digitalmente, están surgiendo nuevas tendencias que prometen transformar aún más la forma en que se diseña e imparte la educación. En este texto nos sumergiremos en las últimas tendencias en tecnología educativa y exploraremos su impacto en el desarrollo de los estudiantes y la evolución de la enseñanza. ¡Ven con nosotros! TECNOLOGÍA EN EDUCACIÓN: LAS ÚLTIMAS TENDENCIAS En los últimos años, hemos sido testigos de una transformación radical en la forma en que la tecnología está dando forma al campo de la educación. Desde enfoques personalizados de aprendizaje adaptativo hasta experiencias inmersivas de realidad virtual y colaboración facilitada por la IA, las últimas tendencias en tecnología educativa están redefiniendo el paradigma del aula. A continuación, exploraremos estas tendencias y destacaremos cómo cada una está empoderando tanto a los estudiantes como a los educadores para alcanzar nuevas alturas de éxito e innovación. APRENDIZAJE ADAPTABLE El aprendizaje adaptativo es un enfoque revolucionario que va mucho más allá de simplemente presentar el contenido de diferentes maneras. Es una personalización completa de la experiencia de aprendizaje, adaptándose dinámicamente a las necesidades individuales de cada alumno. A través de algoritmos avanzados y análisis de datos, los sistemas adaptativos son capaces de identificar lagunas en el conocimiento, ofrecer materiales educativos personalizados y ajustar el ritmo de aprendizaje según el progreso de cada estudiante. Esta metodología no sólo mejora significativamente la eficacia de la enseñanza, sino que también empodera a los estudiantes, promoviendo su autonomía y confianza en el proceso de aprendizaje. Al personalizar el camino educativo de cada individuo, el aprendizaje adaptativo se convierte en una herramienta poderosa para impulsar el éxito académico y desarrollar habilidades esenciales para la vida para enfrentar los desafíos del futuro. REALIDAD VIRTUAL Y REALIDAD AUMENTADA La realidad virtual (VR) y la realidad aumentada (AR) están provocando una revolución en la forma en que los estudiantes interactúan con el mundo que los rodea, transformando la forma en que absorben conocimientos y exploran conceptos complejos. Al sumergir a los estudiantes en entornos simulados y experiencias inmersivas, estas tecnologías brindan una comprensión tangible y atractiva de temas abstractos. Ya sea a través de visitas virtuales a sitios históricos de importancia cultural o experimentos científicos simulados en laboratorios virtuales, la realidad virtual y la realidad aumentada ofrecen oportunidades educativas únicas que trascienden las barreras físicas del aula tradicional. Al permitir a los estudiantes sumergirse en experiencias interactivas y multidimensionales, estas tecnologías les permiten desarrollar habilidades prácticas y teóricas esenciales para enfrentar desafíos del mundo real con confianza y preparación adecuada. IA EN LA EDUCACIÓN La IA se está convirtiendo en un aliado indispensable para los educadores, ofreciendo un apoyo integral en todas las etapas del proceso de enseñanza y aprendizaje. Al emplear asistentes virtuales y sistemas de tutoría inteligentes, los educadores pueden personalizar la enseñanza según las necesidades individuales de cada estudiante, garantizando un enfoque de aprendizaje más eficaz y personalizado. Estas herramientas también permiten proporcionar comentarios instantáneos y específicos, lo que permite a los estudiantes identificar áreas de mejora y realizar ajustes en su progreso académico de forma continua. Además, la IA desempeña un papel clave en la automatización de tareas administrativas que consumen mucho tiempo, como calificar exámenes y organizar horarios. Al liberar a los educadores de estas responsabilidades rutinarias, la IA les permite centrarse en actividades más estratégicas e interactivas, dedicando más tiempo al desarrollo académico y personal de los estudiantes. De esta forma, la IA no sólo mejora la eficiencia del proceso educativo, sino que también enriquece la experiencia de aprendizaje, brindando a los estudiantes un apoyo más personalizado y una mayor atención por parte de los educadores. GAMIFICACIÓN La gamificación de la enseñanza representa un enfoque innovador para hacer que el aprendizaje sea más dinámico, atractivo y motivador. Al integrar elementos característicos de los juegos, como desafíos, recompensas y competiciones, los educadores pueden despertar el interés de los estudiantes de una manera única. Esta estrategia no sólo aumenta la participación de los estudiantes, sino que también promueve el desarrollo de habilidades cruciales para el éxito académico y profesional. Al participar en actividades gamificadas, se anima a los estudiantes a colaborar, resolver problemas y aplicar el pensamiento crítico de una manera práctica y divertida. La competencia sana fomenta la participación de los estudiantes, mientras que las recompensas brindan incentivos adicionales para el progreso y el logro de los objetivos de aprendizaje. Además, la gamificación empodera a los estudiantes al permitirles tomar el control de su propio proceso de aprendizaje, haciéndolo más personalizado y adaptado a sus necesidades individuales. Un ejemplo de juego utilizado en educación es Kahoot!. ¡El Kahoot! es una plataforma de aprendizaje basada en juegos que permite a los educadores crear cuestionarios, debates y encuestas interactivos para sus estudiantes. Los estudiantes pueden acceder a estos cuestionarios en sus dispositivos móviles o computadoras y competir entre sí en tiempo real. En la plataforma beecrowd también realizamos concursos para estudiantes de tecnología como una forma de gamificar el proceso de enseñanza y aprendizaje. A través de la gamificación, el proceso de enseñanza se vuelve más interactivo y estimulante, proporcionando una experiencia de aprendizaje más significativa y memorable. Al incorporar elementos de juego en el plan de estudios educativo, los educadores pueden crear un entorno de aprendizaje dinámico que inspire curiosidad, creatividad y el deseo de explorar nuevos conocimientos. ENSEÑANZA A DISTANCIA E HÍBRIDA La enseñanza remota e híbrida se ha convertido en una solución esencial a los desafíos planteados por la pandemia de COVID-19, ofreciendo una respuesta eficaz a la necesidad de distanciamiento social y seguridad sanitaria. Sin embargo, su relevancia va mucho más allá de una mera contingencia temporal. Esta modalidad de enseñanza presenta una serie de beneficios sustanciales que están redefiniendo los estándares de la educación contemporánea. Con el soporte de plataformas de videoconferencia de próxima generación (Zoom, Microsoft Teams o Google Meet), herramientas de colaboración en línea y sistemas intuitivos de gestión del aprendizaje, los estudiantes y educadores ahora pueden conectarse y colaborar de manera efectiva independientemente de su ubicación física. Esta flexibilidad no sólo supera las barreras geográficas, permitiendo a los estudiantes acceder a contenidos educativos desde cualquier parte del mundo, sino que también promueve un entorno educativo más inclusivo y diverso. Al abrir las puertas a la participación de estudiantes de diferentes orígenes y contextos socioeconómicos, el aprendizaje remoto e híbrido juega un papel fundamental en la promoción del acceso igualitario a la educación y la ampliación de las oportunidades de aprendizaje para todos. Este enfoque flexible y adaptable representa un hito importante en la evolución de la enseñanza, preparando a educadores y estudiantes para enfrentar los desafíos y oportunidades del siglo XXI. Las últimas tendencias en tecnología educativa suponen una revolución en la forma en que concebimos el proceso de enseñanza y aprendizaje. Al adoptar estas innovaciones e integrarlas estratégicamente en el entorno educativo, podemos ofrecer experiencias de aprendizaje verdaderamente transformadoras. Al adoptar estas tendencias e integrarlas estratégicamente en el entorno educativo, estás preparando a los estudiantes para enfrentar los desafíos del futuro. Además, los estudiantes se están empoderando para convertirse en estudiantes autónomos, creativos y adaptables, capaces de prosperar en un mundo en constante cambio. Esto sienta las bases para una sociedad más educada, innovadora y equitativa.

Comparte este artículo en tus redes sociales:

Califica este artículo:

Otros artículos que podría interesarle leer

- Todos (185)

- Bienestar (18)

- Carrera profesional (38)

- Competencias (6)

- Desarrollo (112)

- Diseño (8)

- Diversidad e inclusión (3)

- Eventos (3)

- Historia (15)

- Industrias (6)

- Innovación (38)

- Liderazgo (8)

- Proyectos (23)

Cloud Computing y Transformación Digital e Impacto Social

(5 minutos de lectura)

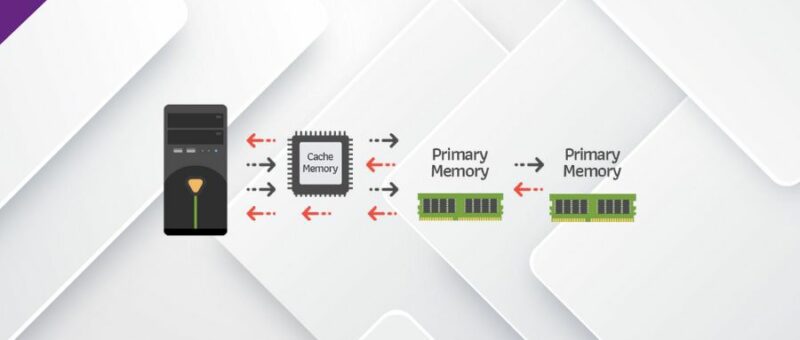

En los últimos años, hemos sido testigos de una revolución silenciosa que está remodelando fundamentalmente la forma en que vivimos y trabajamos. En el centro de esta transformación está la cloud computing, una innovación tecnológica que trasciende los límites físicos y abre nuevos horizontes de posibilidades. Este texto hablará sobre este tema que está transformando el área TI. ¡Ven a leer!...

Tech en Educación

(9 minutos de lectura)

En el panorama educativo contemporáneo, la tecnología desempeña un papel cada vez más crucial, revolucionando no sólo la forma en que los estudiantes aprenden, sino también la forma en que los educadores enseñan. A medida que nos adaptamos a un mundo conectado digitalmente, están surgiendo nuevas tendencias que prometen transformar aún más la forma en que se diseña e imparte la educación. Venga a leer este texto para conocer las últimas tendencias en tecnología educativa y explorar su impacto en el desarrollo de los estudiantes y la evolución de la enseña...

Desarrollo Ético de Software

(5 minutos de lectura)

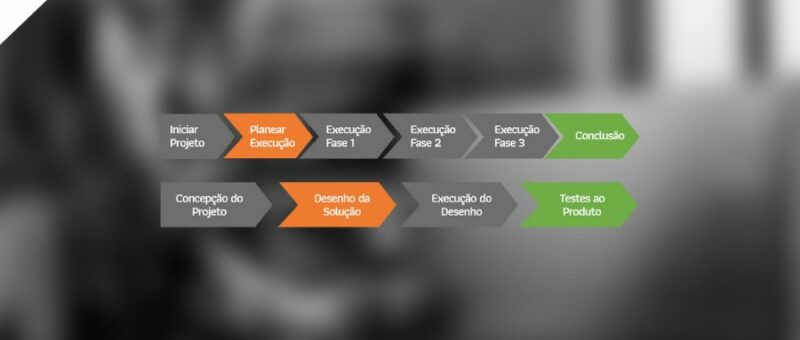

Desarrollar software es una actividad compleja que va mucho más allá de la simple codificación. Implica un proceso meticuloso de planificación, diseño, implementación, prueba y mantenimiento para crear sistemas confiables, eficientes y seguros. Sin embargo, además de buscar funcionalidad y rendimiento, los desarrolladores también deben considerar cuidadosamente los aspectos éticos del software que están creando. En este texto hablaremos de ética y responsabilidad a la hora de desarrollar software. ¡Ven a leer!...

Equilibrio Entre Crecimiento Profesional y Personal

(6 minutos de lectura)

En un mundo impulsado por la búsqueda constante del éxito profesional, a menudo nos encontramos inmersos en nuestras carreras, olvidando el equilibrio fundamental entre el crecimiento profesional y personal. A medida que dedicamos horas a codificar, resolver problemas y mejorar nuestras habilidades técnicas, es esencial recordar que nuestro viaje como seres humanos va más allá de las líneas de código. ¡Ven a leer nuestro texto y descubre consejos geniales sobre cómo lograr este equilibrio!...

Cómo Resaltar los Premios del Concurso de Programación en tu CV

(6 minutos de lectura)

En un campo tan dinámico como el desarrollo de software es fundamental destacar entre la multitud. Una forma excepcional de hacerlo es a través del reconocimiento y los premios obtenidos en concursos competitivos de programación. Además de demostrar sus habilidades técnicas superiores, estos premios dan fe de su capacidad para resolver problemas complejos, colaborar como equipo y ofrecer resultados excepcionales bajo presión. Hoy hablaremos de currículum y concursos, ¿te interesa? ¡Ven con nosotros!...

Código Abierto y Colaboración

(5 minutos de lectura)

Si está listo para comenzar a explorar el mundo del código abierto, tenga en cuenta que encontrará muchas oportunidades y desafíos de aprendizaje. La colaboración está en el centro de este entorno, impulsa la innovación e influye en la dirección de la tecnología. ¡Ven a leer nuestro texto para saber más sobre este tema!...

Innovación

Innovación